Au milieu d'une crise mondiale qui teste la résilience de nombreuses entreprises dans de nombreux secteurs, il n'est peut-être pas raisonnable/possible de fournir à toute une main-d'œuvre des appareils appartenant à l'entreprise pour leur permettre de travailler à distance.

Sursis pour les authentifications basiques

La date de fin prévue initialement le 13 octobre 2020 est repoussée !

Best practices 2020 – Gestion des accès et identités

La gestion des identités et des accès est l'une des premières étapes vers la sécurité du cloud. Les entreprises, plus que jamais, adoptent les technologies cloud à un rythme rapide. Pour ce faire, les organisations laissent l'infrastructure cloud vulnérable. Il est donc crucial de fournir un environnement sûr et sécurisé pour stocker des informations identifiables.

Comment identifier un vrai site Web par rapport à un site Web de phishing

Les sites Web de phishing, également connus sous le nom de sites Web usurpés, sont une tactique de tromperie très courante sur laquelle les attaquants s'appuient désormais pour obtenir les informations de connexion d'une personne sur un site Web légitime.

Comment et où protéger vos données sensibles dans Office 365

Je pose cette question. Savez-vous où se trouvent les données sensibles et critiques de votre entreprise, comment elles sont accessibles et comment elles sont partagées?

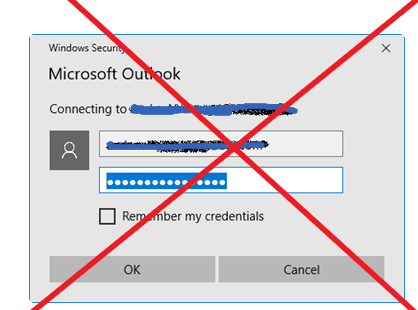

Office 365: authentification de base à moderne

La suite d'applications et de services Microsoft 365 ne cesse de croître et de s'améliorer. La façon dont ces services interagissent entre eux et avec les applications tierces est contrôlée via une interface de programmation d'application (API), à savoir les services Web Exchange (EWS) ou Microsoft Graph.

Gestionnaire de mots de passe KeePass

Vous songez à utiliser un gestionnaire de mots de passe gratuit, sécurisé et vous avez des doutes sur ceux en ligne? Eh bien, vous avez de la chance, cet article est dédié à Keepass.

La preview du scanner AIP d’étiquetage unifié apporte une mise à l’échelle et bien plus encore!

Depuis sa sortie, le scanner Azure Information Protection a été adopté par de nombreux types de clients différents.

Fin du support des vieilles technos…

En bref, plus d'authentification de base pour les protocoles suivants pour accéder à Exchange Online.

Comment le VPN fournit un tunnel sécurisé à votre cloud?

Le VPN et le cloud computing sont considérés comme deux choses différentes. Cependant, il est essentiel de savoir que les deux sont importants si la sécurité des données est une préoccupation. Selon leur description, VPN, signifie que le réseau privé virtuel est un tunnel qui permet un accès plus sécurisé à Internet (pour se rattacher à l'entreprise). Le Cloud Computing, d'autre part, offre un mécanisme de sauvegarde ou de stockage de données en ligne et ne nécessite pas de matériel de stockage.