Les sites Web de phishing, également connus sous le nom de sites Web usurpés, sont une tactique de tromperie très courante sur laquelle les attaquants s'appuient désormais pour obtenir les informations de connexion d'une personne sur un site Web légitime.

Comment et où protéger vos données sensibles dans Office 365

Je pose cette question. Savez-vous où se trouvent les données sensibles et critiques de votre entreprise, comment elles sont accessibles et comment elles sont partagées?

Microsoft Teams est désormais disponible sur Linux!

Pour la majorité d'entre vous, les utilisateurs de Windows (moi y compris), cela peut être une mise à jour dont vous vous souciez moins. Cependant, pour nos utilisateurs Linux, c'est peut-être l'une des nouvelles les plus excitantes que vous verrez cette année! Microsoft a récemment annoncé la disponibilité de Microsoft Teams pour les utilisateurs Linux.... Lire la Suite →

Calculez le stockage utilisé par les groupes Office 365 à l’aide de Powershell

Les groupes Office 365 ne sont rien d'autre qu'une collection de sites masquée avec une boîte aux lettres qui n'est pas visible dans la vue Collections de sites dans le portail d'administration du client Office 365.

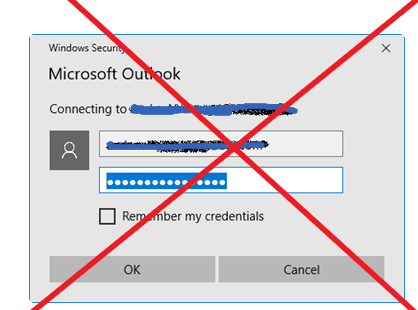

Office 365: authentification de base à moderne

La suite d'applications et de services Microsoft 365 ne cesse de croître et de s'améliorer. La façon dont ces services interagissent entre eux et avec les applications tierces est contrôlée via une interface de programmation d'application (API), à savoir les services Web Exchange (EWS) ou Microsoft Graph.

Pourquoi les plans de reprise après sinistre basés sur le cloud sont plus fiables que les autres?

Le Cloud Computing est déjà florissant sur le marché. De nombreuses entreprises bénéficient déjà des options à faible coût et faciles d'accès. Cependant, les réductions de coûts informatiques et l'évolutivité facile sont de loin le principal décideur pour travailler dans le cloud. Pourtant, la fonctionnalité la plus importante est la récupération après sinistre. Les fournisseurs de cloud sont sur le point de rendre un processus de reprise après sinistre plus facile, plus rapide et plus rentable.

Gestionnaire de mots de passe KeePass

Vous songez à utiliser un gestionnaire de mots de passe gratuit, sécurisé et vous avez des doutes sur ceux en ligne? Eh bien, vous avez de la chance, cet article est dédié à Keepass.

La preview du scanner AIP d’étiquetage unifié apporte une mise à l’échelle et bien plus encore!

Depuis sa sortie, le scanner Azure Information Protection a été adopté par de nombreux types de clients différents.

Fin du support des vieilles technos…

En bref, plus d'authentification de base pour les protocoles suivants pour accéder à Exchange Online.

Comment le VPN fournit un tunnel sécurisé à votre cloud?

Le VPN et le cloud computing sont considérés comme deux choses différentes. Cependant, il est essentiel de savoir que les deux sont importants si la sécurité des données est une préoccupation. Selon leur description, VPN, signifie que le réseau privé virtuel est un tunnel qui permet un accès plus sécurisé à Internet (pour se rattacher à l'entreprise). Le Cloud Computing, d'autre part, offre un mécanisme de sauvegarde ou de stockage de données en ligne et ne nécessite pas de matériel de stockage.