Introduction

Imaginez-vous totalement verrouillé hors de votre tenant Microsoft 365, incapable d’accéder à quoi que ce soit. Une panne MFA, une politique d’accès conditionnel mal configurée, ou un administrateur clé qui quitte l’organisation sans transition… Ces scénarios cauchemardesque arrivent plus souvent qu’on ne le pense.

Microsoft recommande que les organisations disposent de deux comptes d’accès d’urgence cloud uniquement, assignés de manière permanente au rôle Administrateur Global. Ces comptes « break-glass » constituent votre bouée de sauvetage ultime quand tout le reste échoue.

Dans ce guide complet, vous découvrirez comment mettre en place une stratégie robuste de comptes d’accès d’urgence pour votre organisation. Nous couvrirons la création, la sécurisation, la surveillance et la gouvernance de ces comptes critiques, avec des retours d’expérience terrain et les dernières bonnes pratiques Microsoft 2025.

Au programme :

- Création et configuration sécurisée des comptes d’urgence

- Stratégies d’authentification et politiques d’accès conditionnel

- Surveillance automatisée et procédures d’audit

- Gouvernance et conformité réglementaire

Cet article est tiré d’un vieux brouillon d’un article que j’ai sur mon blog depuis plusieurs années sans jamais l’avoir publié. J’ai remis au gout du jour et souhaité mettre en avant l’importance des comptes brise-glace (d’urgence) car je travaille en ce moment sur ce sujet.

Pourquoi les comptes d’accès d’urgence sont-ils essentiels ?

Les scénarios qui justifient leur existence

Une organisation peut avoir besoin d’utiliser un compte d’accès d’urgence dans les situations suivantes : les comptes utilisateurs sont fédérés et la fédération est actuellement indisponible, la personne ayant l’accès Administrateur Global le plus récent a quitté l’organisation, ou des circonstances imprévues comme une catastrophe naturelle où les téléphones mobiles ou autres réseaux peuvent être indisponibles.

💡 Conseil pratique : Dans mon expérience, j’ai vu des organisations complètement paralysées suite à :

- Une mauvaise configuration d’Azure AD Connect qui a désactivé tous les comptes administrateurs synchronisés

- Une panne régionale Microsoft qui a rendu l’authentification MFA indisponible pendant plusieurs heures

- Un départ précipité d’un IT Manager qui était le seul à connaître les mots de passe administrateurs

L’impact business d’un verrouillage total

Selon mes retours terrain, une organisation moyenne peut perdre entre 5 000€ et 25 000€ par heure d’interruption totale des services Microsoft 365. Les comptes d’urgence représentent donc un investissement minimal pour un ROI considérable.

Création et configuration des comptes d’urgence

Règle n°1 : Toujours créer deux comptes minimum

Microsoft recommande que les organisations disposent de deux comptes d’accès d’urgence cloud uniquement, assignés de manière permanente au rôle Administrateur Global. Ces comptes sont hautement privilégiés et ne sont pas assignés à des individus spécifiques.

Pourquoi deux comptes ? La redondance est cruciale :

- Si un compte est compromis ou perdu, le second reste accessible

- Permet une séparation des responsabilités pour les mots de passe

- Évite le point de défaillance unique (SPOF)

Convention de nommage : l’art de la discrétion

❌ À éviter absolument :

breakglass1@domaine.comemergency@domaine.comadmin-urgence@domaine.com

✅ Approche recommandée :

marie.dubois@domaine.comjulien.martin@domaine.com

💡 Conseil pratique : Utilisez des noms humains aléatoires générés automatiquement. Cela rend l’identification du compte plus difficile pour un attaquant potentiel, tout en restant professionnel.

Configuration des mots de passe ultra-robustes

Spécifications techniques :

- Longueur : 240-250 caractères (proche de la limite de 256)

- Complexité : Mélange de majuscules, minuscules, chiffres et symboles

- Expiration : Configuré pour ne jamais expirer

- Stockage : Gestionnaire de mots de passe entreprise sécurisé

⚠️ Attention : Divisez le mot de passe en deux parties de 120 caractères chacune, confiées à deux personnes différentes. Cette approche force la collaboration et réduit les risques de compromission.

Domaine technique vs domaine personnalisé

Configuration critique : Utilisez toujours le domaine onmicrosoft.com pour vos comptes d’urgence, jamais un domaine personnalisé.

Exemple :

- ✅

marie.dubois@domaine.onmicrosoft.com - ❌

marie.dubois@domaine.com

Pourquoi ? Si votre domaine personnalisé expire ou est compromis, vos comptes d’urgence restent accessibles via le domaine technique (secours) Microsoft.

Stratégies d’authentification multifacteur

Méthodes MFA recommandées pour l’urgence

Utilisez une authentification forte pour vos comptes d’accès d’urgence et assurez-vous qu’elle n’utilise pas les mêmes méthodes d’authentification que vos autres comptes administrateurs.

Classement par ordre de préférence :

1. Clés de sécurité FIDO2 (Recommandé)

- Avantages : Résistantes au phishing, sans mot de passe, portables

- Inconvénients : Coût d’acquisition, risque de perte physique

- Coût : 25-80€ par clé

2. Jetons OTP matériels

- Avantages : Indépendants du réseau, durée de vie longue

- Inconvénients : Nécessite licence Entra ID P1, coût récurrent

- Coût : 25-50€ par jeton + licence P1

3. OTP logiciel (Solution pragmatique)

- Avantages : Accessible depuis n’importe où, pas de matériel à gérer

- Inconvénients : Dépendant du gestionnaire de mots de passe

- Recommandation : Stockage de la clé secrète dans le gestionnaire de mots de passe

💡 Conseil pratique : Dans mes déploiements, j’opte souvent pour la solution hybride : une clé FIDO2 pour le compte principal d’urgence et OTP logiciel pour le compte de secours.

Configuration sans licence – Le point souvent négligé

Point important : Les comptes d’urgence ne nécessitent pas de licence Microsoft 365 pour l’authentification MFA de base. Cependant, certaines fonctionnalités avancées (comme les jetons OTP matériels) nécessitent Entra ID P1.

Politiques d’accès conditionnel spécialisées

Principe fondamental : Isolation et contrôle

Configuration recommandée :

- Une politique d’accès conditionnel dédiée par compte d’urgence

- Chaque politique cible un groupe de sécurité contenant un seul compte

- Contrôles stricts mais permettant l’accès d’urgence

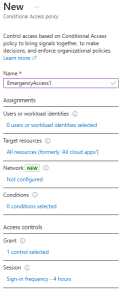

Exemple de politique type

Paramètres essentiels :

- Utilisateurs : Groupe « EmergencyAccess1 » (1 membre uniquement)

- Applications cloud : Toutes les applications

- Conditions : Emplacements approuvés uniquement (optionnel)

- Contrôles d’accès : MFA requis

- Session : Fréquence de connexion courte (4 heures max)

⚠️ Attention : Excluez TOUJOURS un des deux comptes d’urgence de toutes les politiques d’accès conditionnel pour éviter un verrouillage total.

Stratégie d’exclusion progressive

Compte d’urgence 1 :

- Exclu de toutes les politiques CA

- MFA via clé FIDO2 uniquement

- Utilisation uniquement en cas d’urgence absolue

Compte d’urgence 2 :

- Soumis à des politiques CA allégées

- MFA multiple (FIDO2 + OTP logiciel)

- Peut être utilisé pour tests et validation

Protection contre l’énumération et l’exposition

Limitation de l’accès au portail d’administration

Configuration dans Microsoft Entra ID :

- Identité > Utilisateurs > Paramètres utilisateur

- Restreindre l’accès au centre d’administration Microsoft Entra : Oui

Cette mesure empêche les utilisateurs standard d’accéder au portail et de potentiellement énumérer vos comptes d’urgence.

Blocage des modules PowerShell hérités

# Connexion avec des privilèges appropriés

Connect-MgGraph -Scope Policy.ReadWrite.Authorization

# Blocage de l'accès MSOL PowerShell

Update-MgBetaPolicyAuthorizationPolicy `

-AuthorizationPolicyId authorizationPolicy -BlockMsolPowerShell:$true

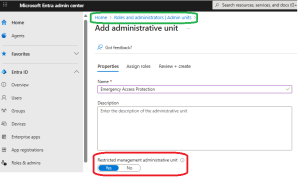

Protection via les unités administratives restreintes

Configuration avancée avec Entra ID P1 :

- Création de l’unité administrative

- Nom : « Emergency Access Protection »

- Type : Unité administrative de gestion restreinte

- Ajout des ressources protégées

- Les deux comptes d’urgence

- Les groupes de sécurité associés

- Résultat : Même un Administrateur Global ne peut plus modifier ces comptes sans d’abord les retirer de l’unité administrative.

Surveillance et monitoring automatisés

Surveillance avec Azure Log Analytics

Prérequis :

- Abonnement Azure actif

- Espace de travail Log Analytics configuré

Configuration étape par étape :

- Activation des logs d’audit

Entra ID > Surveillance et santé > Paramètres de diagnostic > Ajouter un paramètre de diagnostic > Sélectionner : AuditLogs et SignInLogs > Destination : Espace de travail Log Analytics - Création d’une règle d’alerte

SigninLogs | project UserId, UserDisplayName, TimeGenerated | where UserId == "fa9c0bfd-bfe8-4b2a-a865-54cb0e930b4c" or UserId == "a93d95d8-77c4-4632-805c-0acd7aed5608" - Configuration des notifications

- Seuil : Supérieur à 0

- Fréquence : Évaluation toutes les 5 minutes

- Actions : Email vers l’équipe de sécurité

💡 Conseil pratique : Créez une liste de distribution dédiée pour les alertes de comptes d’urgence, séparée des notifications d’administration classiques.

Script PowerShell pour monitoring

# Script de surveillance hebdomadaire

$EmergencyAccounts = @(

"fa9c0bfd-bfe8-4b2a-a865-54cb0e930b4c",

"a93d95d8-77c4-4632-805c-0acd7aed5608"

)

foreach ($AccountId in $EmergencyAccounts) {

$SignIns = Get-MgBetaAuditLogSignIn -Filter "UserId eq '$AccountId'"

-Top 10

if ($SignIns.Count -gt 0) {

Send-MailMessage -To "security@contoso.com" `

-Subject "⚠️ Activité compte d'urgence détectée" `

-Body "Connexion détectée sur le compte $AccountId"

}

}

Indicateurs de surveillance critiques

Métriques à suivre :

- Fréquence d’utilisation : Idéalement 0 en dehors des tests

- Heures de connexion : Toute activité en dehors des heures de bureau

- Géolocalisation : Connexions depuis des pays inattendus

- Échecs d’authentification : Tentatives de connexion multiples

Procédures d’urgence et gouvernance

Documentation de la procédure d’activation

Template de procédure d’urgence :

PROCÉDURE D'ACTIVATION COMPTE D'URGENCE

=====================================

DÉCLENCHEURS AUTORISÉS :

- Panne MFA généralisée confirmée par Microsoft

- Verrouillage total des administrateurs standards

- Incident de sécurité nécessitant un accès immédiat

PROCESSUS D'ACTIVATION :

1. Validation par deux personnes autorisées

2. Documentation de la justification

3. Notification immédiate à l'équipe de sécurité

4. Utilisation minimale et ciblée

5. Déconnexion immédiate après résolution

6. Rapport post-incident obligatoire

CONTACTS D'URGENCE :

- RSSI : +33 X XX XX XX XX

- Équipe sécurité : urgence@domaine.com

Processus de test régulier

⚠️ Attention : Testez vos comptes d’urgence au minimum trimestriellement.

Procédure de test recommandée :

- Test d’authentification (sans connexion complète)

- Validation de l’exclusion des politiques CA

- Vérification de la réception des alertes

- Test de récupération des mots de passe

Rotation des credentials

Calendrier recommandé :

- Mots de passe : Tous les 12 mois minimum

- Clés FIDO2 : Remplacement en cas de perte ou compromission

- Clés OTP : Regénération annuelle

Conformité réglementaire et audit

Exigences documentaires RGPD

Le respect des normes réglementaires avec l’accès d’urgence dans Microsoft Entra ID est crucial pour éviter les problèmes juridiques et protéger la confiance.

Documentation obligatoire :

- Registre des traitements : Mention spécifique des comptes d’urgence

- Analyse d’impact (AIPD) : Évaluation des risques liés aux privilèges élevés

- Procédures de notification : En cas de compromission d’un compte d’urgence

Piste d’audit complète

Éléments à journaliser :

- Toutes les connexions aux comptes d’urgence

- Modifications des politiques les concernant

- Accès aux mots de passe ou clés

- Tests de validation périodiques

Conformité ISO 27001

Contrôles spécifiques :

- A.9.2.3 : Gestion des droits d’accès privilégiés

- A.9.2.5 : Révision des droits d’accès utilisateur

- A.9.4.2 : Accès sécurisé à distance

Pièges courants et retours d’expérience

Erreur n°1 : Oublier les dépendances MFA

Piège : Configurer des clés FIDO2 puis réaliser qu’elles nécessitent un appareil compatible non disponible en urgence.

Solution : Toujours prévoir une méthode MFA de secours (OTP logiciel) stockée de manière sécurisée.

Erreur n°2 : Politiques CA trop restrictives

Piège : Créer des politiques d’accès conditionnel qui bloquent même les comptes d’urgence.

Solution : Exclure systématiquement un des deux comptes de toutes les politiques CA.

Erreur n°3 : Stockage des credentials non sécurisé

Piège : Conserver les mots de passe dans un fichier Excel partagé ou sur un post-it (oui je sais ça va loin!).

Solution : Gestionnaire de mots de passe entreprise avec accès contrôlé et audité.

Erreur n°4 : Absence de tests réguliers

Retour d’expérience : J’ai vu une organisation découvrir que ses comptes d’urgence étaient verrouillés… pendant une vraie urgence !

Solution : Tests trimestriels obligatoires avec documentation des résultats.

Conclusion et recommandations

Les comptes d’accès d’urgence représentent votre dernier rempart contre un verrouillage total de votre tenant Microsoft 365. Leur mise en place nécessite une approche méthodique, équilibrant sécurité maximale et accessibilité d’urgence.

Points clés à retenir :

✅ Toujours créer deux comptes avec des méthodes MFA différentes

✅ Utiliser le domaine onmicrosoft.com pour éviter les dépendances

✅ Excluer un compte de toutes les politiques d’accès conditionnel

✅ Mettre en place une surveillance automatisée avec alertes

✅ Tester régulièrement la procédure d’activation

✅ Documenter et former les équipes sur les procédures

⚠️ Point critique : La sécurité de ces comptes ne doit jamais reposer sur l’obscurité uniquement. Une approche défense en profondeur avec surveillance active est indispensable.

Prochaines étapes recommandées

- Audit de l’existant : Vérifiez si vous avez déjà des comptes d’urgence et leur configuration

- Planification : Définissez votre stratégie MFA et de surveillance

- Implémentation progressive : Créez d’abord un compte, testez, puis déployez le second

- Formation des équipes : Sensibilisez vos administrateurs aux procédures

Laisser un commentaire