Les actions protégées sont une nouvelle méthode pour mettre en évidence des actions administratives spécifiques

Depuis l’année dernière, Microsoft a apporté un ensemble d’améliorations pour rendre les politiques d’accès conditionnel Azure AD plus flexibles et plus puissantes. Des changements tels que la protection des jetons (pour aider à faire face à la menace de vol de jetons) et le renforcement de l’authentification (pour insister sur une forme spécifique d’authentification multifacteur pour une connexion) sont de bons exemples de ce qui se passe.

La dernirèe Préview définit un ensemble « d’actions protégées » à utiliser avec un accès conditionnel. Il associe un contexte d’authentification (auparavant utilisé pour marquer les sites SharePoint Online sensibles) aux actions de l’administrateur dans une stratégie d’accès conditionnel. Lorsqu’elle est active, la stratégie insiste sur le fait que les administrateurs qui souhaitent effectuer des actions spécifiées dans la stratégie doivent répondre à des exigences spécifiques.

Par exemple, au lieu de répondre à un défi d’authentification multifacteur avec l’application d’authentification Microsoft, la stratégie peut forcer l’administrateur à utiliser une clé FIDO2 avant qu’Azure AD ne lui permette d’effectuer une action.

Ensemble limité d’actions protégées pour l’aperçu

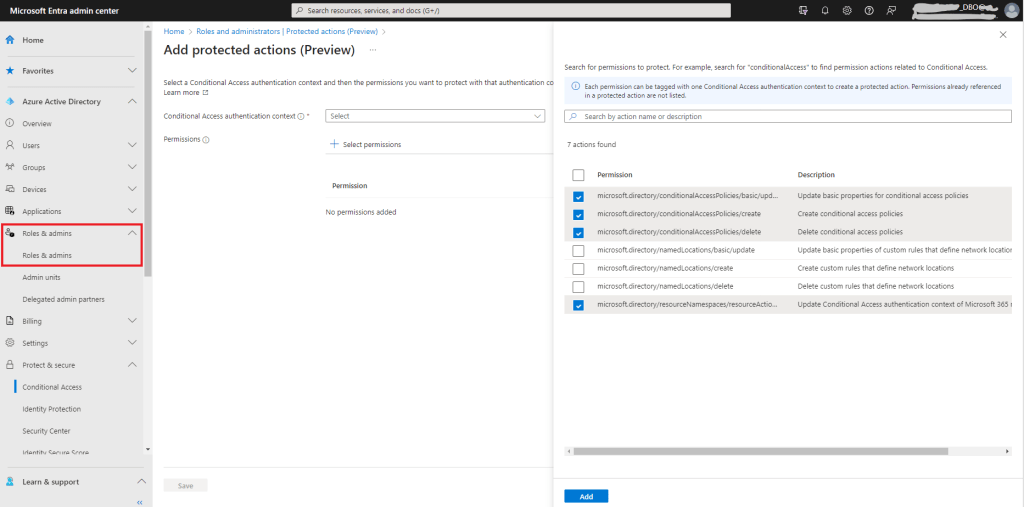

Pour l’instant, la Preview prend en charge sept actions protégées. Trois sont liés à des emplacements nommés, quatre couvrent la gestion des politiques d’accès conditionnel. L’ensemble est suffisant pour permettre aux gens de comprendre le concept de ce que Microsoft essaie de faire et je m’attends à ce que Microsoft ajoute plus d’actions protégées au fil du temps.

Utilisation d’actions protégées

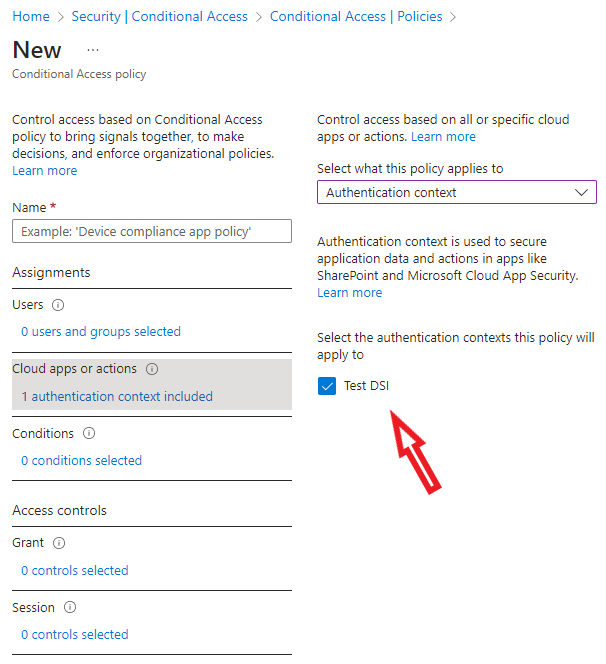

Pour commencer, accédez à la section Accès conditionnel du centre d’administration Microsoft Entra et définissez un contexte d’authentification. La façon la plus simple de penser à un contexte d’authentification est de le considérer comme une balise pour marquer quelque chose à protéger avec une politique d’accès conditionnel. Dans ce cas, la balise associe certaines actions protégées à une stratégie. Lorsqu’Azure AD évalue les connexions, il sait qu’à chaque fois que des comptes dans le cadre de la stratégie tentent d’effectuer une action protégée, leur connexion doit respecter les conditions définies dans la stratégie. Un Tenant peut définir jusqu’à 25 contextes d’authentification à utiliser comme il le souhaite. Pour tester les actions protégées, j’ai créé un contexte d’authentification appelé Test DSI.

Ensuite, créez une stratégie d’accès conditionnel pour utiliser le nouveau contexte d’authentification. L’image montre ce que j’ai utilisé. La stratégie couvre certains utilisateurs sélectionnés et spécifie le contexte d’authentification nouvellement créé. Le contrôle d’accès nécessite une MFA sans mot de passe.

L’étape suivante consiste à ajouter des actions protégées au contexte d’authentification. Ouvrez la section Rôles et administrateurs du centre d’administration Entra et sélectionnez Actions protégées. Sélectionnez le contexte d’authentification, puis ajoutez des actions protégées (appelées autorisations dans l’interface graphique). Il vous suffit d’ajouter une seule action pour rendre la stratégie d’accès conditionnel efficace. J’ai choisi les quatre actions liées aux politiques d’accès conditionnel

Test des actions protégées

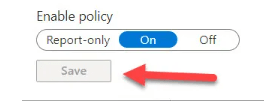

Connectez-vous maintenant en tant que l’un des comptes dans le cadre de la politique d’accès conditionnel sans utiliser l’authentification Passwordless et essayez de modifier les paramètres d’une politique d’accès conditionnel (l’une des quatre actions protégées sélectionnées ci-dessus). Vous pouvez modifier des paramètres tels que l’ajout d’un nouveau contexte d’authentification ou la modification des comptes et des groupes dans le cadre de la stratégie, mais vous ne pouvez pas enregistrer les mises à jour d’une stratégie d’accès conditionnel via l’interface graphique ou avec PowerShell.

Si le compte est activé pour l’authentification multifacteur et peut satisfaire aux exigences de défi définies par la stratégie, Azure AD affiche une bannière « Cliquez ici pour réauthentifier » pour permettre à l’utilisateur de passer par « l’authentification renforcée » et de répondre aux exigences. Dans l’exemple illustré, le compte n’est pas compatible MFA et ne peut donc pas s’authentifier de la manière définie par la stratégie, c’est pourquoi Azure AD désactive simplement les mises à jour.

Cette nouvelle fonctionnalité permet donc, au sein d’administrateurs et de services informatiques, de protéger et de renfocer encore plus la sécurité pour certaines actions sensibles et ainsi pouvoir se mettre des garde-fou contre les erreurs ou actions malveillantes internes.

Laisser un commentaire