Azure Token Protection dans les Accès Conditionels pour les sign-ins sessions

Une nouvelle fonctionnalité appelée Token Protection arrive en Public Preview pour lutter contre le vol de Token. Cette fonctionnalité permet de protéger les ressources Office 365, telles que les boîtes aux lettres Exchange et les sites SharePoint, contre les accès illégitimes. Elle assure que les jetons ne peuvent être utilisés que sur l’appareil d’origine de l’utilisateur. Cette solution offre une meilleure sécurité en résistant aux attaques de logiciels malveillants et en permettant un contrôle précis grâce aux Accès Conditionels. Les futurs développements étendront cette protection à d’autres applications, plateformes et types de jetons.

Application de l’accès conditionnel à la protection des jetons pour les sessions de connexion (préversion)

En activant l’option « Exiger une protection par jeton pour les sessions de connexion » dans les paramètres de Contrôles de session de l’accès conditionnel, toutes les sessions utilisées pour accéder aux ressources définies par la politique devront être liées à l’appareil utilisé par l’utilisateur, en fournissant une preuve de possession. Cette preuve de possession exige que le client puisse démontrer qu’il a accès à une clé privée sur son appareil. Si un accès est tenté à l’aide d’un jeton d’actualisation volé (Refresh Token Session) depuis l’appareil d’un utilisateur et déplacé vers un appareil contrôlé par un attaquant, la preuve de possession ne pourra pas être fournie et l’accès sera bloqué conformément à la politique.

Les ressources prises en charge sont Exchange et SharePoint. La prise en charge de Teams sera bientôt disponible, et d’autres services seront ajoutés ultérieurement.

Pour le moment, seuls les appareils Windows 10 ou 11 enregistrés sont pris en charge, et seules les applications de bureau natives sont autorisées. Afin d’éviter de bloquer l’accès légitime à partir d’applications Web et d’autres plates-formes client, veuillez suivre les étapes suivantes :

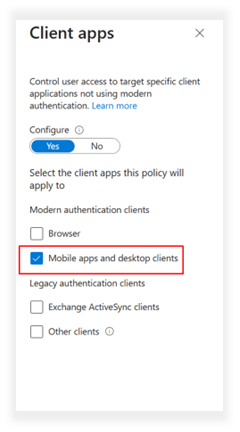

Sous l’onglet « Conditions« , sélectionnez uniquement « Windows » dans la section « Plates-formes de l’appareil« , et choisissez « Clients mobiles et applications de bureau uniquement » dans la section « Applications client« , en laissant la case « Navigateur » désélectionnée.

Comme pour les autres stratégies, il est essentiel d’étendre celle-ci à des utilisateurs ou des groupes spécifiques et de s’assurer que certains comptes sont exclus afin de garantir un accès de gestion continu à votre Tenant. Je vous recommande de prendre le temps de lire attentivement la documentation avant de planifier le déploiement de cette stratégie d’application. Pour garantir un accès légitime, la politique requiert que les utilisateurs disposent de versions de système d’exploitation et d’application conformes, leur permettant d’effectuer les étapes de preuve de possession. Avant de l’activer, je vous recommande vivement d’utiliser le mode de rapport d’accès conditionnel uniquement (report only) afin d’évaluer l’impact de la stratégie dans votre environnement. Il est également important de rappeler que la protection des jetons à l’aide de la preuve de possession doit être considérée comme une composante d’une approche de sécurité en profondeur Zero Trust, qui englobe également la gestion et la conformité des appareils, ainsi que l’utilisation d’une authentification basée sur le cloud résistante au phishing.

Les prochaines versions de la Roadmap Microsoft pour la protection des jetons comprendront :

- L’ajout de ressources et de scénarios d’accès supplémentaires.

- L’intégration d’applications Web pour renforcer les capacités de défense en profondeur des applications Web utilisant MSAL.js.

- La protection des jetons de session de connexion pour résoudre les scénarios de vol de jeton d’actualisation sur les clients Mac, iOS, Android et Linux.

- La protection des jetons de session d’application pour limiter le vol et la relecture des jetons d’accès.