Au milieu d’une crise mondiale qui teste la résilience de nombreuses entreprises dans de nombreux secteurs, il n’est peut-être pas raisonnable/possible de fournir à toute une main-d’œuvre des appareils appartenant à l’entreprise pour leur permettre de travailler à distance. Au lieu de cela, il peut être plus judicieux et plus rentable d’approuver une stratégie BYOD (Bring You Own Device) qui permet aux employés de travailler à distance sur leurs appareils personnels. Si vous ne souhaitez pas inscrire des appareils personnels dans MDM dans Microsoft Endpoint Manager, n’ayez crainte, car vous pouvez toujours tirer parti des stratégies de protection des applications MEM pour protéger vos données.

Dans cet article, nous expliquerons comment vous pouvez utiliser une politique de protection des applications pour définir votre contrôle sur les données organisationnelles avec une ou plusieurs applications. Nous tirerons également parti d’une politique d’accès conditionnel pour exiger l’utilisation de ces applications spécifiquement afin que vos contrôles soient appliqués. Bien que vous puissiez tirer parti de ces politiques pour protéger d’autres applications cloud, nous nous concentrerons sur la façon de protéger les données Exchange Online avec l’application Outlook dans cet article.

Prérequis

Comme c’est le cas avec presque toutes les technologies, il est impératif que nous examinions d’abord les conditions préalables à la mise en œuvre des politiques de protection des applications. Les abonnements suivants sont requis dans votre locataire pour tirer parti des politiques de protection des applications et de l’accès conditionnel:

• Azure Active Directory Premium

• Intune (autonome ou intégré aux abonnements EMS ou M365)

• Office 365 Business avec Exchange (ou d’autres ensembles avec O365 / Exchange).

Politiques de protection des applications

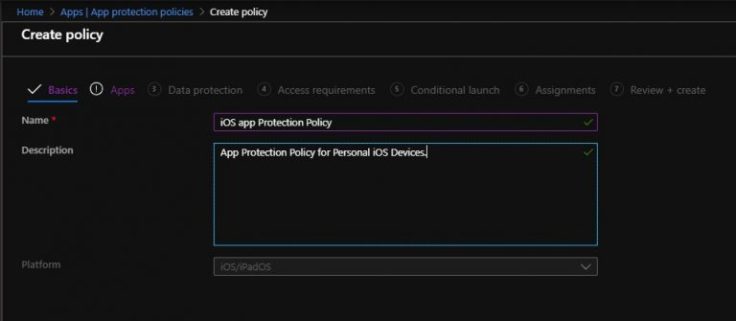

Tant que vous remplissez les conditions préalables, l’étape suivante pour sécuriser l’accès à vos données organisationnelles sur les appareils personnels consiste à configurer une stratégie de protection des applications dans Microsoft Endpoint Manager. Commencez par lancer le Centre d’administration MEM et accédez à Applications -> Stratégies de protection des applications et créez une nouvelle stratégie. Après avoir choisi la plate-forme / le système d’exploitation approprié, fournissez un nom et une description pertinents. Dans cet article, nous nous concentrerons sur la plateforme iOS.

Figure 1 Créer une stratégie de protection des applications

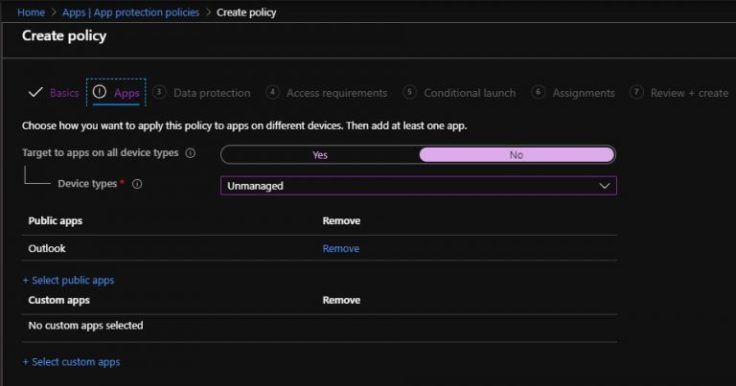

Ensuite, nous allons configurer la stratégie de l’application Outlook iOS pour contrôler la façon dont les données organisationnelles sont traitées avec l’application Outlook sur les appareils iOS non gérés (non inscrits MDM).

Pour ce faire, dans la configuration des applications, modifiez la valeur de la cible pour toutes les applications sur Non, puis sous Types d’appareils, choisissez Non géré. Enfin, ajoutez Outlook aux applications publiques (voir la figure 2 ci-dessous).

Figure 2 Configuration des applications APP pour Outlook

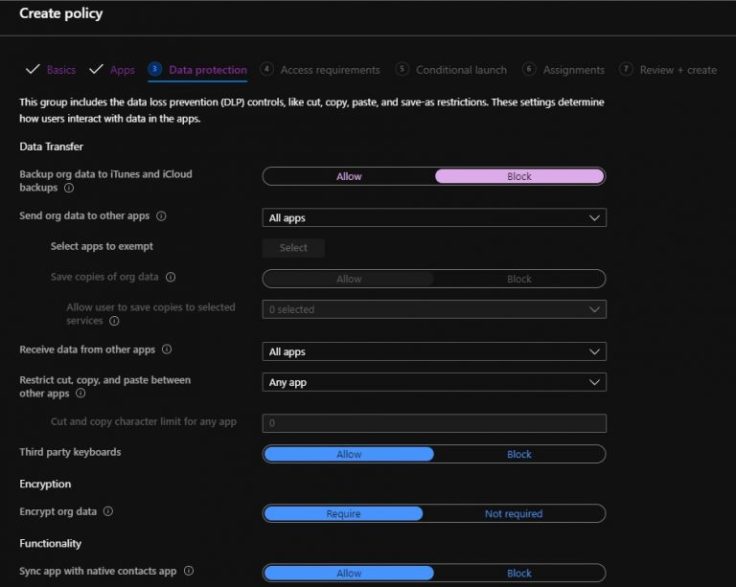

Ensuite, dans l’onglet Protection des données, choisissez les paramètres souhaités qui détermineront comment les utilisateurs interagiront avec les données de l’organisation dans l’application Outlook. Faites très attention à la façon dont les données peuvent interagir avec d’autres applications et si les données de l’organisation doivent être autorisées à être sauvegardées. Voir la figure 3 ci-dessous pour les configurations disponibles au choix.

Figure 3 Paramètres de protection des données

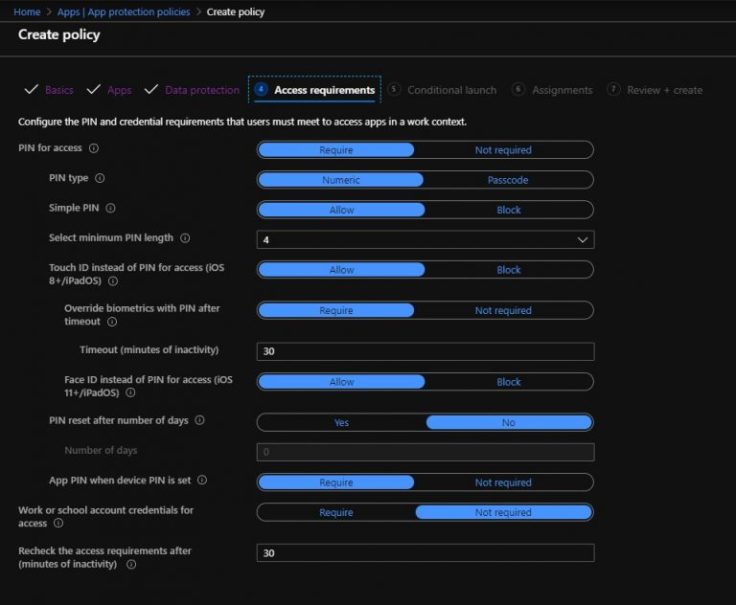

La configuration suivante comprend la définition des exigences d’accès telles que le code PIN et les informations d’identification du compte. Ici, vous pouvez spécifier les codes PIN requis et définir les exigences pour un compte professionnel / scolaire. La figure 4 représente ces options de configuration pour les conditions d’accès.

Figure 4 Conditions d’accès

Bien qu’il ne soit pas traité dans cet article, l’onglet suivant (lancement conditionnel) vous permet de définir des conditions de lancement conditionnel qui peuvent être utilisées pour définir les exigences de sécurité de connexion pour votre stratégie. Vous pouvez en savoir plus ici concernant le lancement conditionnel.

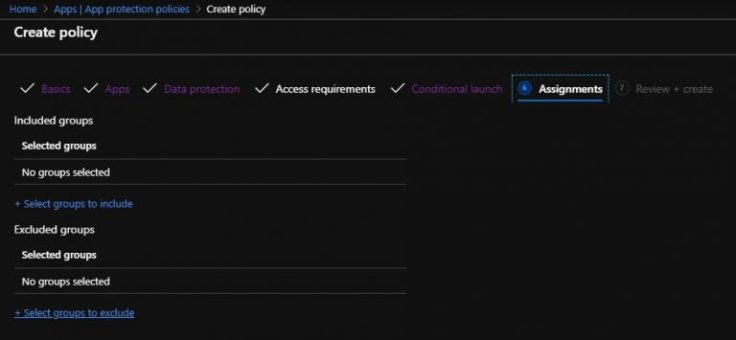

Vous configurez ensuite la cible de votre stratégie dans l’onglet Affectations. Utilisez ces paramètres pour contrôler le groupe que vous ciblez avec votre stratégie. C’est une bonne idée de commencer par l’appliquer à un petit ensemble d’utilisateurs dans un groupe Azure AD afin de pouvoir tester et valider votre stratégie avant de l’appliquer à tous les utilisateurs. La figure 5 ci-dessous illustre comment vous pouvez cibler votre stratégie à l’aide des affectations.

Figure 5 Affectations de stratégie

Enfin, vous pouvez consulter votre politique dans l’onglet Review + Create avant de cliquer sur Créer pour créer la politique. Nous avons maintenant terminé la tâche de création de la politique de protection des applications pour contrôler les données organisationnelles sur les appareils non gérés lors de l’utilisation de l’application Outlook.

Accès conditionnel

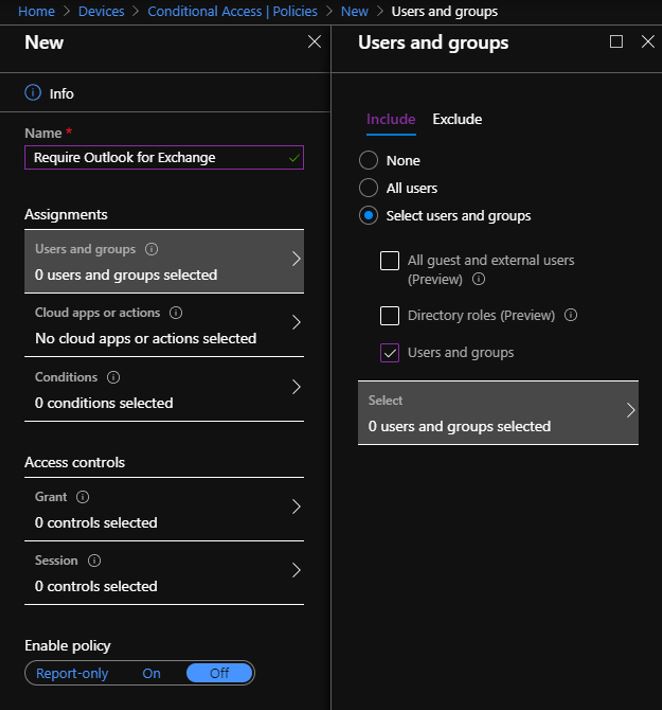

Ensuite, nous allons configurer une stratégie d’accès conditionnel qui obligera les utilisateurs à utiliser l’application Outlook lors de l’accès à Exchange Online. Commencez par lancer la console MEM et accédez aux stratégies d’accès conditionnel depuis le panneau Périphériques de la console. Commencez par créer une nouvelle stratégie et nommez-la en conséquence. Ensuite, choisissez la cible de la stratégie en utilisant Utilisateurs et groupes dans les affectations. Encore une fois, il est fortement recommandé de le tester d’abord avec un sous-ensemble d’utilisateurs utilisant un groupe Azure AD. La figure 6 ci-dessous montre comment utiliser les affectations pour cibler efficacement votre stratégie.

Figure 6 Affectations d’accès conditionnel

Nous utiliserons ensuite les applications ou les actions cloud pour cibler Exchange Online. La figure 7 illustre comment cela devrait apparaître une fois que vous avez choisi Sélectionner les applications et défini Office 365 Exchange Online comme application ciblée pour cette stratégie d’accès conditionnel.

Figure 7 Application cloud Office 365 Exchange Online

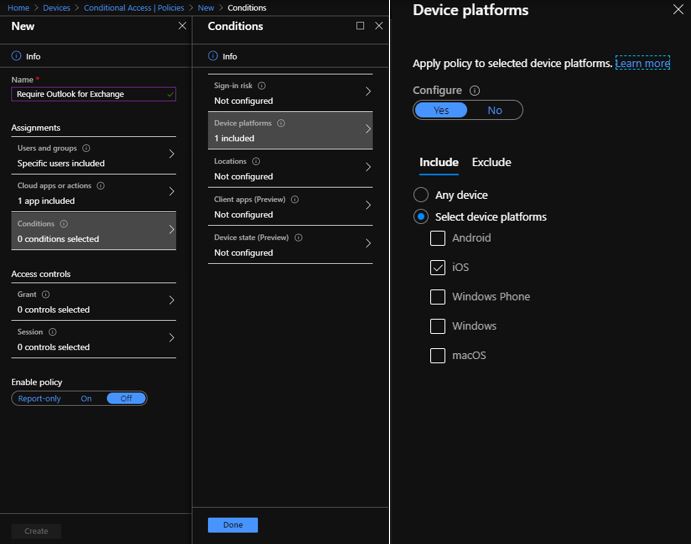

À l’avenir, nous allons maintenant définir cette politique pour qu’elle s’applique à la plate-forme iOS à l’aide de Conditions. En utilisant les conditions, nous choisirons la condition de la plate-forme d’appareil et la changerons de n’importe quel appareil en iOS. La figure 8 ci-dessous montre comment cela peut être configuré.

Figure 8 État de la plate-forme de l’appareil

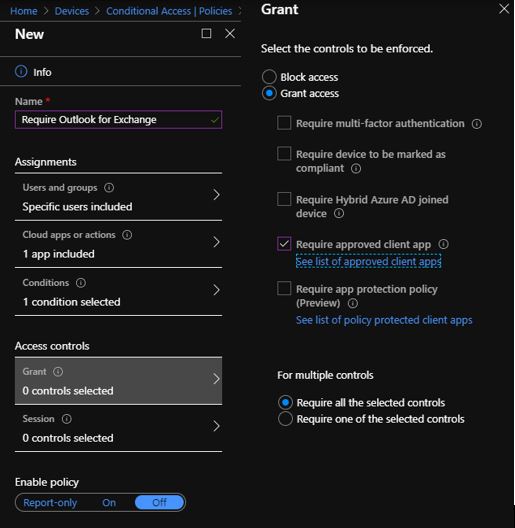

Ensuite, nous allons passer à la définition du contrôle des autorisations qui nécessitera l’utilisation de l’application Outlook (qui tirera ensuite parti de la stratégie de protection des applications que nous avons déjà créée pour utiliser les contrôles de données qui ont été mis en place). Pour ce faire, dans les contrôles d’octroi, activez le contrôle de l’application cliente approuvée. Ceci est illustré dans la figure 9 ci-dessous.

Figure 9 Exiger le contrôle des autorisations des applications clientes approuvées

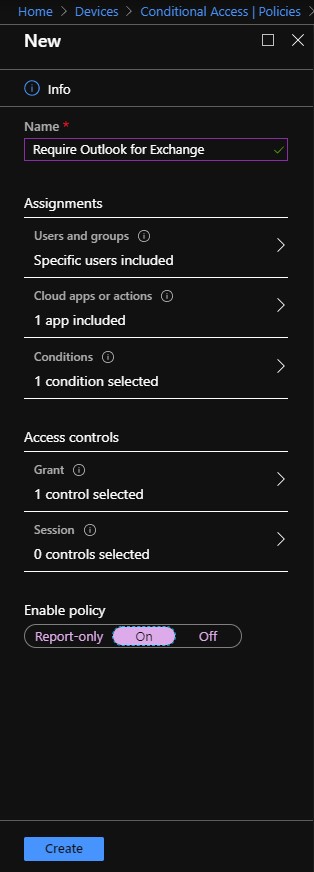

Enfin, sous Activer la stratégie, sélectionnez Activé pour activer cette stratégie. Veuillez noter la possibilité d’utiliser la fonction de rapport uniquement dans l’accès conditionnel pour tester l’intégrité de votre configuration sans l’activer. Le rapport uniquement simulera votre stratégie contre vos utilisateurs ciblés et vous permettra d’utiliser les journaux de connexion Azure AD pour simuler les résultats de la stratégie et vous permettra de les analyser avant d’activer la stratégie. Il s’agit d’une technique très efficace pour tester une stratégie d’autorité de certification avant de la déployer. La figure 10 ci-dessous illustre comment activer votre stratégie sous Activer la stratégie.

Figure 10 Activer la stratégie CA

Avec ces configurations en vigueur maintenant, vous devez maintenant forcer les utilisateurs à utiliser l’application Outlook pour accéder aux données en ligne Exchange, puis contrôler ces données lors de l’utilisation de l’application Outlook lors de l’utilisation d’appareils non gérés (personnels). Cela peut certainement être très utile lorsque vous envisagez de prendre le contrôle des données organisationnelles tout en autorisant l’utilisation d’appareils personnels.

Laisser un commentaire