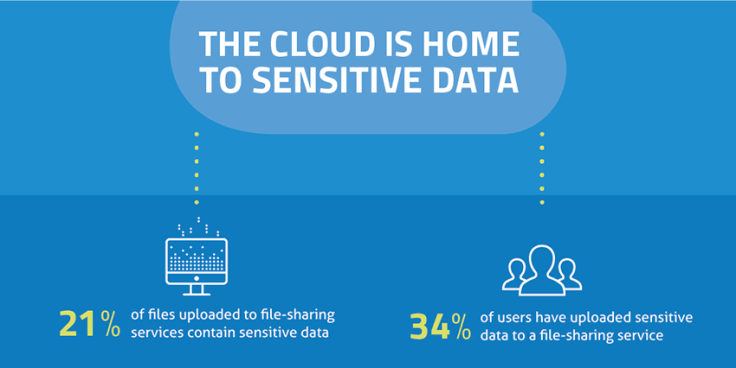

La gestion des identités et des accès est l’une des premières étapes vers la sécurité du cloud. Les entreprises, plus que jamais, adoptent les technologies cloud à un rythme rapide. Pour ce faire, les organisations laissent l’infrastructure cloud vulnérable. Il est donc crucial de fournir un environnement sûr et sécurisé pour stocker des informations identifiables.

Les systèmes de gestion des identités et des accès (IAM) permettent de créer et de gérer des comptes d’utilisateurs, des rôles et des droits d’accès pour les utilisateurs individuels d’une organisation. Ils intègrent généralement l’approvisionnement des utilisateurs, la gestion des mots de passe, la gestion des politiques, la gouvernance des accès et les référentiels d’identité dans une conception souvent complexe. Parce que la fourniture d’IAM est une tâche colossale, vous serez probablement confronté à de nombreux défis. Il peut vous être demandé de confirmer les comptes de votre système IAM et les droits d’accès de chacun, ce qui peut être une tâche intimidante et difficile. Malheureusement, les environnements pris en charge par les systèmes IAM sont souvent soumis à la fois à des attaques persistantes et à un glissement d’autorisation par inadvertance en raison de la modification des rôles et des droits au sein de votre organisation.

Pour vous soulager et tenter de vous faciliter la tâche, je liste les 8 meilleures pratiques que vous pouvez intégrer, quelque soit l’environnement dans lequel vous évoluez. Mon expérience principale étant mon environnement professionnel en full-cloud Office 365.

1. L’authentification multifacteur (MFA) est indispensable

MFA est la première étape de la création de couches de confiance. Outre les mots de passe connus de l’utilisateur uniquement, il existe deux couches d’authentification

a. Une clé ou un laissez-passer de sécurité qu’ils ont déjà.

b. Les informations biométriques ou la reconnaissance vocale dont ils ont hérité.

MFA garantit que même si le pirate a violé une couche; il y a une autre couche de sécurité que le pirate doit briser pour accéder à votre cloud. Donc, le MFA devrait être obligatoire.

Pour exemple, dans mon environnement à contexte international, nous avons déployé le MFA sur poste de travail depuis longtemps et complété par un MFA pour nos services Office 365 full SaaS côté Admins. 2020 verra l’ensemble de nos utilisateurs adopter cet aspect indispensable de nos jours

2. Ne partagez jamais les informations d’identification du compte

Cela devrait être basique lors de la gestion des informations d’identification pouvant être utilisées pour accéder à votre infrastructure cloud. Au lieu de partager des comptes, créez des utilisateurs IAM individuels pour les employés qui ont besoin d’accéder aux ressources cloud. Cela permet à l’administrateur d’attribuer un ensemble unique d’autorisations à différents utilisateurs en fonction des exigences de sa tâche.

3. Toujours vérifier l’accès aux ressources

Il est essentiel de revoir régulièrement les stratégies IAM de votre organisation pour vous assurer qu’elles accordent le moins de privilèges. L’examen des journaux d’accès ajoute une autre couche de sécurité à votre infrastructure cloud. Les administrateurs peuvent voir qui a accédé à quoi et quand.

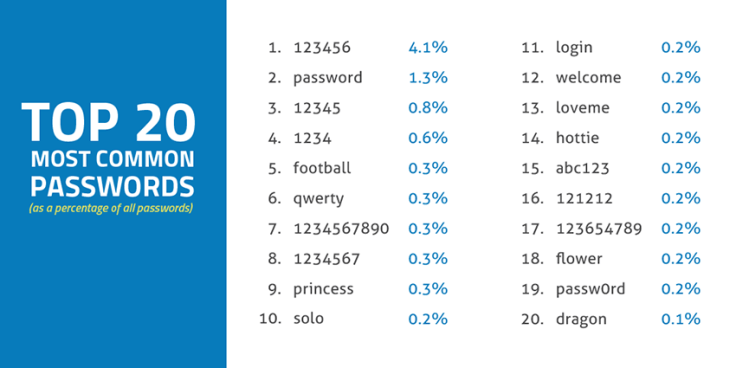

4. Appliquer une politique de mot de passe solide

Selon Skyhigh, les 20 mots de passe les plus courants représentent 10% de tous les mots de passe. Le nombre suggère qu’un pirate peut infiltrer un compte d’utilisateur sur vingt sans aucune attaque par force brute s’il se trouve que l’on utilise un mot de passe le plus courant tel que «123456» et «mot de passe».

Lors de la création des mots de passe, les administrateurs et les utilisateurs peuvent mettre en œuvre les pratiques suivantes:

- Définissez la longueur maximale et minimale des caractères.

- Utilisez des caractères spéciaux.

- Mettez une restriction sur les caractères séquentiels et répétitifs.

- Configurez une politique d’expiration de mot de passe.

- Appliquez des restrictions sur les mots du dictionnaire dans les mots de passe.

5. Supprimez les utilisateurs IAM inutiles et les informations d’identification associées

En 2019, divers cas de violation de cloud ont été impliqués avec les anciens employés. Comment ont-ils eu accès à l’infrastructure cloud? En utilisant leurs informations d’identification existantes. Tout utilisateur IAM inutile doit être supprimé pour minimiser le risque d’être volé ou de donner un point d’entrée facile aux pirates. L’étape d’audit mentionnée ci-dessus devrait être en mesure de vous aider à déterminer quel utilisateur IAM ne s’est pas connecté depuis plus longtemps, et des mesures appropriées doivent être prises pour supprimer ou révoquer les autorisations.

Il devient, surtout dans les grandes structures, nécessaire de mettre en place un workflow des entrées/sorties, qui servira à la DSI en général mais aussi à d’autres services de votre entreprise.

6. N’intégrez pas de clés dans du code ou des instances

Lors de l’écriture de codes, il semble pratique de stocker des clés dans le code lui-même ou dans l’environnement, mais cela ne fait que créer une vulnérabilité. Même si les clés sont chiffrées, il est fort possible que les pirates puissent extraire ces clés. La pratique recommandée consiste à utiliser Azure Service Principal, les comptes de service GCP ou les rôles AWS si vous utilisez l’un des services cloud.

7. Identifier et éliminer les systèmes à haut risque

Malgré la grande disponibilité des infrastructures et des applications basées sur le cloud, de nombreuses entreprises restent attachées aux systèmes hérités dont la prise en charge a depuis longtemps cessé. Les systèmes non corrigés peuvent devenir des sources de fuites de données et rendre les informations sensibles facilement accessibles aux pirates.

Les entreprises qui s’appuient sur ces systèmes par habitude ou pour éviter les tracas de la mise à niveau doivent prendre du recul et évaluer les besoins auxquels ces outils hérités répondent et la façon dont ils sont utilisés dans les flux de travail afin de trouver des remplacements appropriés. Il peut être possible de continuer à utiliser en toute sécurité des systèmes pour lesquels une prise en charge est toujours disponible, mais la recherche d’une nouvelle solution est toujours préférable car les outils hérités manquent souvent des options requises pour une intégration transparente dans des systèmes modernes avec des exigences d’accès diverses.

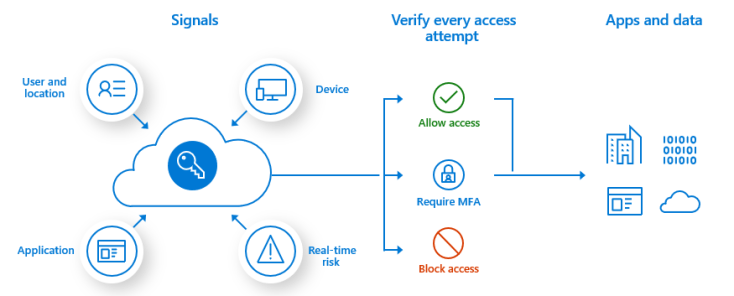

8. Implémenter la sécurité Zero-Trust

Dans l’environnement complexe des réseaux d’entreprises modernes, la meilleure approche consiste à supposer que personne n’est digne de confiance jusqu’à preuve du contraire. Ce modèle de «confiance zéro» repose sur des méthodes d’authentification continue dans lesquelles les comportements des utilisateurs sont surveillés et les niveaux de risque évalués pendant toute la durée de chaque session. En adoptant une approche dynamique et sophistiquée, la confiance zéro équipe un système pour détecter les comportements aberrants indiquant une violation. Au lieu de prendre en moyenne 197 jours pour découvrir une intrusion dans un système, les entreprises peuvent identifier les menaces potentielles et lancer une réponse proactive dès que des écarts de comportement surviennent. Cela empêche les pirates de gagner leur liberté une fois à l’intérieur d’un système et peut éviter les conséquences graves associées à de nombreuses violations.

Développer un nouveau protocole IAM ou renforcer les mesures de sécurité existantes est une nécessité à une époque où 230 000 nouveaux échantillons de logiciels malveillants apparaissent chaque jour et les attaques de ransomwares contre les entreprises se produisent aussi souvent qu’une fois toutes les 14 secondes. Des audits de sécurité et d’accès de routine et des évaluations de système régulières révèlent des domaines où la sécurité fait défaut, et les entreprises doivent être prêtes à incorporer de nouvelles solutions et à construire des protocoles robustes basés sur les meilleures pratiques IAM.

Laisser un commentaire