Les sites Web de phishing, également connus sous le nom de sites Web usurpés, sont une tactique de tromperie très courante sur laquelle les attaquants s’appuient désormais pour obtenir les informations de connexion d’une personne sur un site Web légitime. L’opération comprend: envoyer aux destinataires sans méfiance un e-mail usurpant une marque de confiance et les persuader de cliquer sur un lien qui les mènera ensuite à une page de connexion où ils seront invités à entrer leur nom d’utilisateur et leur mot de passe. Une fois terminé, les attaquants disposent des informations dont ils ont besoin pour se connecter à un compte réel et commencer une activité illégale, comme la fraude par carte de crédit, l’extraction de données, les virements bancaires et plus encore.

Bien que de telles URL frauduleuses ne soient pas nouvelles, la prévalence et la sophistication ont augmenté de façon exponentielle. En fait, un récent rapport de Webroot Security a identifié une augmentation de près de 400% des nouveaux sites Web de phishing, ce qui équivaut à environ 1,5 million de mises en ligne par mois. C’est un nombre incroyable si l’on considère que les sites Web de phishing ne restent actifs que 4 à 8 heures en moyenne.

Analyse de 25 000 e-mails pour des liens vers des sites de phishing

Pour en savoir plus sur la prévalence des sites Web de phishing, les analystes d’IRONSCALES ont examiné 25 000 e-mails au troisième trimestre avec des liens malveillants et des pièces jointes vérifiés. Les 25 000 e-mails étudiés avaient soit contourné une passerelle de messagerie sécurisée, soit un outil de sécurité des e-mails dans le cloud, comme Office 365 Advanced Threat Protection (ATP).

Au total, ils ont constaté que 23% (5 750) des 25 000 e-mails malveillants comprenaient des liens vers des sites Web de phishing actifs. Cela représente une augmentation de 5% par rapport à la période précédente de 90 jours. Parmi ceux-ci, les cinq sites Web les plus usurpés qu’ils ont découverts étaient:

- Microsoft (37%)

- PayPal (25%)

- HSBC Holdings (8%)

- Adobe (5%)

- Wells Fargo (3%)

- Autre (22%)

Pourquoi les gens ont du mal à identifier les similitudes visuelles dans les sites Web de phishing

Sur les 5750 sites Web de phishing identifiés, chacun présentait une anomalie ou une faille visuelle ou verbale qui n’était pas reconnue par la technologie, comme des images floues ou redimensionnées ou un sentiment d’urgence indu. En effet, plus la page se rapproche de la vraie, plus la technologie anti-hameçonnage avancée plus simple peut détecter qu’il s’agit d’un faux. Ainsi, les attaquants essaient constamment de rendre les sites Web de phishing suffisamment différents pour déjouer les contrôles techniques des e-mails, mais suffisamment similaires pour qu’un humain puisse penser que c’est légitime.

- Plus précisément, ils ont identifié cinq catégories auxquelles appartenait chaque site Web de phishing. Cela comprenait:

- Floue (45%) – Lorsqu’une image apparaît floue et floue.

- Redimensionné – (25%) – Lorsqu’une image apparaît étirée ou allongée.

- Créatif – (15%) – Lorsqu’un attaquant tente de se connecter via le design.

- Rétro – (10%) Lorsqu’une image ou une copie utilise une image de marque et des messages obsolètes.

- Sens de l’urgence (5%) – Lorsque la copie contient une immédiateté rare dans la copie et appelle à l’action.

Grâce à la cécité inintentionnelle, la plupart des gens ne voient pas immédiatement ces indices de similitude visuelle, supposant à tort que la page de connexion usurpée est légitime et saisissant leurs informations d’identification qui, à leur insu, sont sur le point d’être utilisées dans une cyberattaque.

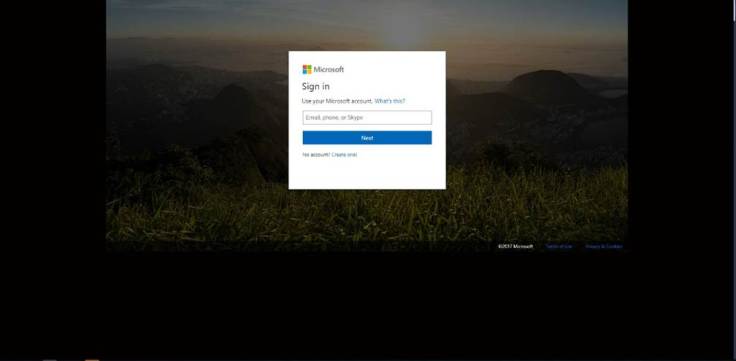

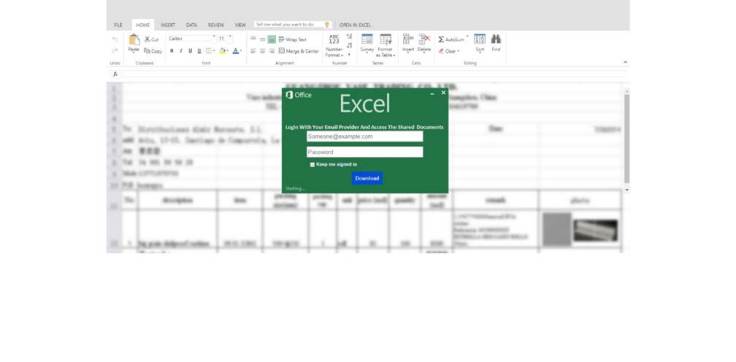

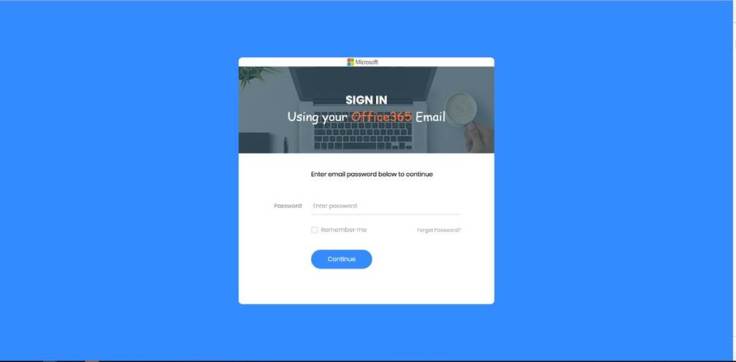

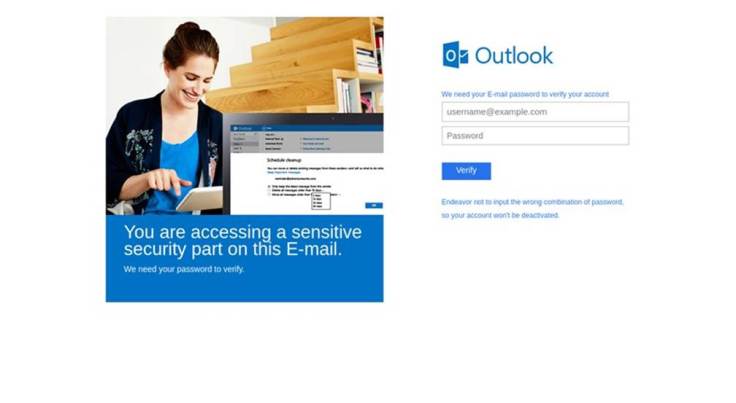

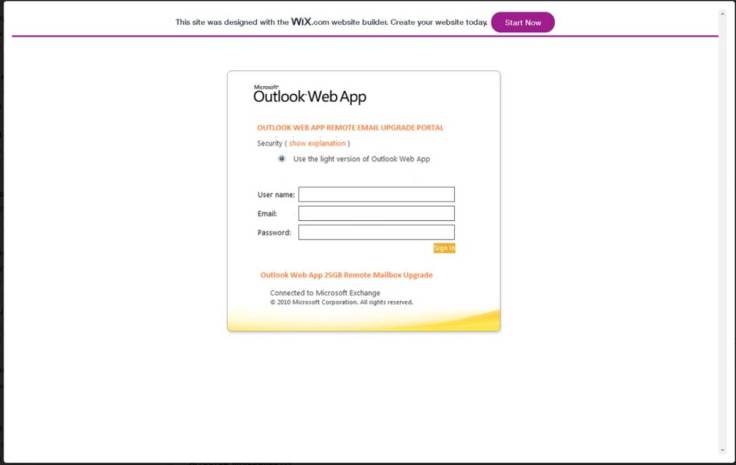

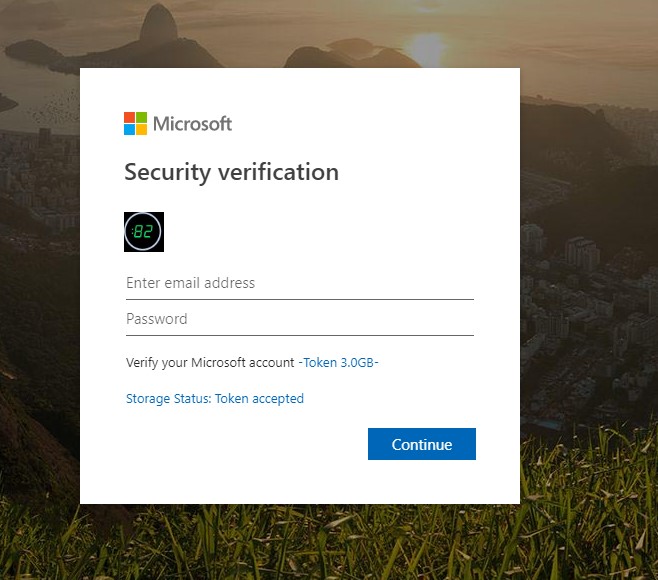

Pouvez-vous voir la différence? Exemples de fausses pages de connexion Office 365 capturées par la détection de similitude visuelle d’IRONSCALES.

Redimensionner: les utilisateurs attendent la boîte de connexion et se concentrent sur elle, sans remarquer l’arrière-plan – c’est exactement ce sur quoi l’attaquant s’appuie car il peut la modifier légèrement pour éviter la détection de similitude visuelle.

Flou: le flou de l’arrière-plan (l’utilisateur se concentre sur la connexion) Le flou de l’arrière-plan permet d’éviter la détection de similitude visuelle.

Créatif: l’attaquant tire parti de la créativité pour contourner la détection de similitude visuelle et l’utilisateur. L’utilisateur pense qu’Office 365 a une mise à jour de conception, contournant à la fois la détection des similitudes utilisateur et visuelle.

Rétro: les attaquants supposent que nous ne conservons pas les profils obsolètes. Ceux-ci essaient de surprendre l’utilisateur car ils peuvent ne pas faire attention à la page de destination rétro. Site créé avec Wix.

Sentiment d’urgence: essayer de faire pression sur l’utilisateur pour qu’il agisse en temps opportun. Déviant de l’original suffisamment pour échapper à la détection.

Laisser un commentaire