Aspect Sécurité

Si vous êtes préoccupé par la sécurité, la fonctionnalité elle-même est assez sûre.

La fonctionnalité est exécutée via Azure AD Connect, mais aucune action qui lui est effectuée ne peut être lancée directement. Le canal réseau utilisé pour les opérations d’écriture différée du mot de passe (par exemple, la réinitialisation du mot de passe) est lancé à partir de l’ordinateur Azure AD Connect local vers le service cloud à l’aide d’Azure Service Bus; cette technologie utilise des sockets bidirectionnels pour permettre les opérations lors de l’exécution.

Maintenant, du point de vue de la sécurité, la communication utilise les mécanismes de chiffrement suivants.

RSA 2048 Paire de clés privée / publique AES_GCM (clé 256 bits, taille IV 96 bits)

Lorsque Azure AD Connect est configuré, une nouvelle clé privée / publique est générée. Le backend cloud ne connaît que la clé publique et Azure AD Connect conserve la clé privée. En plus de cela, une clé symétrique AES_GCM est échangée pour une utilisation au moment de l’exécution. La clé est de 32 octets (256 bits), 12 octets (96 bits) nonce, 16 octets (128 bits). Les demandes du service cloud incluent le nouveau mot de passe (chiffré avec la clé publique décrite ci-dessus), ainsi que les métadonnées. Ensuite, les informations de demande sont chiffrées avec AES_GCM comme décrit ci-dessus, puis envoyées sur site via Azure Service Bus.

Comment implémenter la réinitialisation de mot de passe en libre-service dans Azure AD Connect

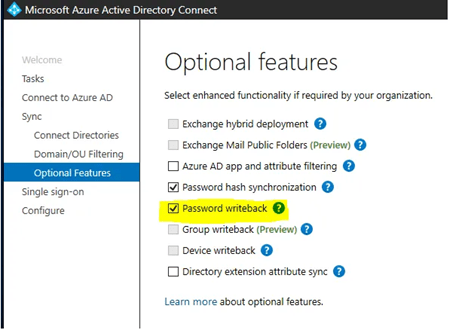

La première étape consiste à activer l’écriture différée du mot de passe dans Azure AD Connect.

Remarque: cette fonctionnalité fonctionne avec les utilisateurs fédérés, authentification directe ou synchronisés par hachage de mot de passe.

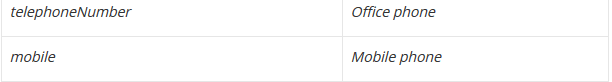

Tous les utilisateurs de l’Active Directory local doivent disposer des attributs suivants. Cela peut provenir d’attributs dans Active Directory qui sont synchronisés ou si les utilisateurs ont déjà activé MFA sur les utilisateurs dans Azure AD.

Si MFA n’est pas activé, assurez-vous que les utilisateurs ont les attributs suivants ajoutés.

Et si vous avez créé votre compte de service de connexion Azure AD avec un accès limité, vous devez vous assurer que le compte de service dispose de l’accès suivant à votre Active Directory local pour vous assurer qu’il peut modifier les mots de passe.

- Réinitialiser le mot de passe

- Changer le mot de passe

- Autorisations d’écriture sur lockoutTime

- Autorisations d’écriture sur pwdLastSet

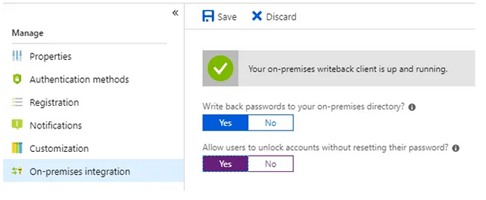

Une fois qu’elle est activée, vous pouvez voir que la fonctionnalité sera signalée comme disponible dans le portail Azure AD.

Ici, vous pouvez également définir si les utilisateurs peuvent réinitialiser leurs mots de passe sans modifier également leurs mots de passe.

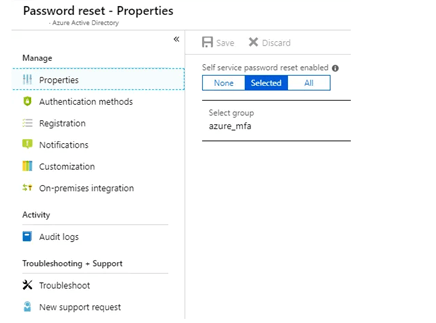

Sous Propriétés, vous définissez également les groupes d’utilisateurs autorisés à modifier leur mot de passe.

Vous ne devez activer qu’un groupe Azure AD qui contient des utilisateurs autorisés à réinitialiser leurs mots de passe au cas où tous les utilisateurs ne disposeraient pas des licences appropriées.

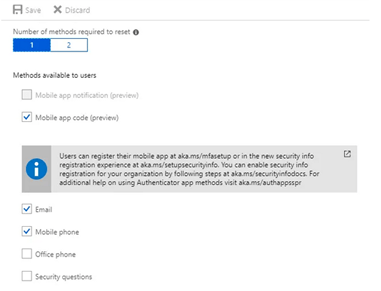

Lors de l’enregistrement, vous devez également définir le type de méthodes à configurer pour que l’option de réinitialisation du mot de passe soit utilisée pour les utilisateurs finaux.

Quelle est l’expérience de l’utilisateur final lorsque les utilisateurs sont autorisés à SSPR?

1. Une fois la réinitialisation du mot de passe en libre-service activée sur le compte d’utilisateur, l’utilisateur accède au portail Office 365 ou à Outlook sur le Web ou à n’importe quel service Office 365 pour se connecter avec le nom d’utilisateur et le mot de passe existants.

2. Après avoir entré le mot de passe, l’utilisateur recevra une invite disant: Votre organisation a besoin de plus d’informations pour sécuriser votre compte. Cliquez sur Suivant.

3. Cet écran apparaît uniquement lorsque l’utilisateur se connecte pour la première fois après l’activation de son compte pour SSPR. Dans cette étape, l’utilisateur devra configurer le téléphone d’authentification et l’e-mail d’authentification pour pouvoir réinitialiser le mot de passe au cas où l’utilisateur l’oublierait.

4. Cliquez sur le lien Configurer maintenant contre chacun d’eux – Téléphone d’authentification et e-mail d’authentification.

5. Une fois que l’utilisateur a terminé la configuration des deux méthodes d’authentification, cliquez sur Terminer.

Merci à mon ami Laurent pour m’avoir permis d’accéder à son AD Connect afin de faire cet article.

Laisser un commentaire